最新のサイバーセキュリティの現状とセキュリティ対策

慶應義塾大学環境情報学部・教授

武藤佳恭(たけふじよしやす)

はじめに

日本もようやくブロードバンド時代に入りかけてきています。多くの家庭や零細企業でもADSLやケーブルTV、または、光ファイバーを使ってインターネットをすでに利用し始めているかもしれません。これからインターネットをやろうかなと思っている読者諸氏もたくさんいることでしょう。本稿では、コンピュータを初めて買ってきてインターネットに接続したい人が最低限知っておくべき心得を中心に説明していきます。本稿はインターネット初心者のためのものですが、セキュリティ専門家でないと知らない有益な情報を多く盛り込んでいます。

インターネットの初心者が先ずやらなければいけないことは、現在のインターネットセキュリティの現状をしっかり把握して認識し、“自分の身は自分で守る”ということを理解することです。つぎに、その認識・知識を踏まえて、自分(または会社)のセキュリティ対策を速やかに実行することです。

自分(または会社)の貴重なデータやソフトウエアが一瞬にして消えたらどのように感じますか?貴重なデータは必ずバックアップを取りましょう。バックアップを取るには、CDやDVDにデータを書き込んだり、その他の周辺記憶装置(例えばUSBハードディスク)に書き込んだりします。大規模なデータでは、SAN(Storage

Area Network)と呼ばれるデータの倉庫に高速にかつ安全に格納されます。SANの産業は、ブロードバンド時代にたいへん有望なIT産業の一つです。ニューヨークでの9.11の事件でも、分散型のSANデータ格納庫は活躍しました。後でも述べますが、データのバックアップとデータの漏洩は極めて密接な関係があり、企業にとっては死活問題になりかねない重要な問題です。

貴重なデータが消えるのは、ハッカーやウイルスにやられるからだけでなく、あなたの操作ミスであったり、コンピュータのハードウエアやソフトウエアに原因があって壊れたり、コンピュータに供給する電源が外れたり、電源が落ちたりして、コンピュータが突然予期せず止まって、データがうまく保存できず、データが消えたりします。電源問題に関しては、デスクトップPCよりもノートPCがお勧めです。

会社では、貴重なデータに対する脅威として、内部からの悪意ある攻撃、自然災害、妨害行為、ハッカーによる攻撃、不適切なアクセス、不正、ソフトウエアのエラー、ミスや設定エラー、盗みなどが考えられます。これらのデータに対する脅威をきちんと理解していないと、会社のマイナスイメージの拡大、アクセス中断によるビジネスの損失、顧客からの信頼の損失、株の評価に影響、データの露出、戦略的なデータの信用失墜、収益の損失などを引き起こします。図1に示すように、様々なデータの脅威に対して、データの完全性を保つことは重要なことです。

図1 データの完全性 (出典:Tripwire社)

読者にとってまず驚くことかもしれませんが、ADSLやケーブルTVや光ファイバーのモデムに直接コンピュータを接続すべきではありません。なぜならば、直接インターネットに接続されているコンピュータは簡単に外部からアタックされやすいからです。ブロードバンドのモデムには100BaseTか10BaseTと呼ばれるネットワーク接続の口が必ずあるはずです。最近のノートPCにはこれらのネットワークの接続口がついているので、100BaseTのストレートケーブルを買ってくればすぐにインターネットに接続ができるのですが、ブロードバンドルータ*というネットワーク機器を買って設置しましょう。ブロードバンドルータによってかなりセキュリティが強化できます。これでも、まだまだセキュリティはそれほど完全でありません。

数年前では、一台100万円以上していたブロードバンドルータは、安いものでは今や1万円以下の製品までいろいろあります。ブロードバンドルータをモデムとコンピュータの間に設置することをお薦めします。物理的にコンピュータとブロードバンドルータ、ブロードバンドルータとブロードバンドモデムを接続し、コンピュータからブロードバンドルータの設定を行う必要があります。ブロードバンドルータには少なくともファイアーウォール(防護壁)機能があります。

インターネットプロバイダーとインターネット回線接続業者を選定して、インターネット接続のために必要な設定を行う必要があります。接続に必要な情報はユーザIDやパスワード情報です。家庭用(零細企業用)の接続ではたいていの場合、ブロードバンド接続では、PPPoEという通信方式を使っています。ちなみにMS WindowsXPでは標準として、PPPoE接続サービスを提供していますが、コンピュータのインターネット直接接続はなるべく避けましょう。

ブロードバンドルータはPPPoEを標準としてサービス提供しているので、どのような基本ソフトウエアまたはOS(operating system)(MS WindowsだけでなくMacやLinux)でも簡単に接続できます。インターネットブラウザー(MS Internet

ExplorerやNetscape)を使ってブロードバンドルータのインターネット設定が容易にできるのです。

インターネットにうまく接続できたら、次にやるべきことは、コンピュータの基本ソフトウエアやブラウザーなどのアプリケーションソフトウエアの更新です。MSでは、Windows

Updatesがツールメニューやスタートメニューの中にあります。MS Windows XPでは、50Mbytes以上のファイルをダウンロードして、自動的にインストールされます。PCの機種によっては、注意事項があるので、更新するまえにPCの製造メーカーのWebサイトを参照してから更新しましょう。大きなサービスパックソフトウエアをインストールするとあなたのPCが復帰できなくなる可能性もあります。

PC製造メーカーも基本ソフトウエアメーカーもセキュリティの点で過渡期にあり、ユーザにとっては、腹立たしいことが多いかもしれません。なぜならば、セキュリティの観点から、自分(会社)のコンピュータ上のソフトウエアおよび貴重なデータを守るために、大量のソフトウエアをインターネットからダウンロードしなくてはいけないからです。基本ソフトウエアもアプリケーションソフトウエアもセキュリティをあまり考慮せずに成長してきたために、現在のソフトウエア商品には多くのセキュリティホール*が存在します。そのセキュリティホールをユーザ自身が埋めないといけないのです。

ほとんどのソフトウエア使用許諾契約書には、“お客様は、本プログラムの品質、性能について、リスクがあることを承諾するものとします”や“本プラグラムによる欠陥や損害が発生しても一切責任を負わない”ことがはっきり書いてあります。つまり、欠陥のソフトウエアを使って生じた責任は、すべてユーザが起こした責任であることがはっきり書いてあるのです。自分の身は自分で守るという自覚が生まれてくるはずです。ちなみに、ソフトウエアの更新はLinuxやUnixではパッチ(patch)をあてるとも言います。なんと、商品としてのソフトウエアはPL法の対象外なのです。

セキュリティ対策(ルータの設定、ソフトウエアの更新など)を施してから、電子メールの設定を次に行います。ネットワークアクティビティモニターための無料ソフトウエア(tcpdumpやethereal)をダウンロードしてから、それらのソフトウエアを使うとネットワーク上で起こっているトランザクション(仕事の様子)が手に取るように簡単に分ります。気を付けないといけないことは、ネットワーク上の誰でもが、他人でも覗き見できることです。あなたのマシンからpopのメール受信サーバをアクセスしている場合は、あなたのパスワードを簡単に見ることができます。なぜならば、ユーザ名もパスワードも平文(ひらぶん)で送られているのでわかるのです。回線接続業者やインターネットプロバイダーの文面には、ユーザ名やパスワードは大切にしてくださいといっているわりには、彼ら自身そのような重要なデータをあなたがメールを使うたびに流しているのです。今年2月のNHK―BSのセキュリティの特集番組で、著者自身がetherealを使ったパスワード収集のデモをしました。再放送もありますので、見てください。あなたのプロバイダーがapopやSSLメールサービスを提供していない場合は、他のプロバイダーに引越ししたほうがよいでしょう。ApopやSSLは、暗号通信サービスを提供している情報インフラの手法です。現在のメールサービスの問題点と対策に関して後で説明します。

はじめの格言:自分の身は自分で守れ!

1.

セキュリティの現状を把握し、常にバックアップを取れ。

2.

バックアップではデータの漏洩を考慮せよ。

3. グローバルルータを家庭(零細企業)でも使え。

4. ソフトウエアの更新を怠るな。

5. データ完全性を理解せよ。

6. PCもネットワークもソフトウエアも脆弱であることを認識せよ。

7. メール受信サーバの設定はapopかSSLなどの暗号通信を使え。

8.インターネットのプロバイダーを選ぶときは、単なる値段とスピードだけでなくセキュリティを考慮したサービスを提供しているか確かめよ。

*グローバルルータの中には無線LANのアクセスポイント機能を含む製品もあるので、ルータとPCの間は無線LANの接続もあるでしょう。無線LANの便利さの影には、必ずセキュリティ問題があります。興味のある読者は無線LANにおけるWEPのクラッキングを参照してください。

世界のセキュリティ事情

米国立標準技術研究所(NIST)によると、2002年10月28日の時点で、5198個のセキュリティホールまたは脆弱性**(vulnerabilities)が確認されています。ICATと呼ばれる脆弱性検索データベースシステムは、インターネット上のICATサイト(http://icat.nist.gov/icat.cfm)で無料で一般公開されています。

ここで、MSのInternet Explorerの脆弱性を検索するために、searchエンジンで”explorer”のキーワードを入力すると、168件のセキュリティホールが発見できます。困ったことに、どんなに最新の更新をMSのInternet

Explorerでやっていても、最新の脆弱性アタックには無力であり、ブラウザーを通してアクセスしているサイトに悪意の攻略行為(exploits)が組み込まれていれば、あなたのコンピュータはネットワークを経由して第三者に完全に支配されます。第三者に支配されるという意味は、あなたの意図に関係なく、ソフトウエアやデータが書き換わったり・消されたり・増やされたりします。アタックされたPCは他のPCにも被害を広げていくことがあります。これらは、コンピュータウイルスと呼ばれています。いったんウイルスが侵入すると、PCを起動するたびに自動的にウイルスが活躍します。

インターネット上のいろいろなサイトをブラウジングしている間に、知らないうちにブラウザーを仲介してサーバ側にしかけられた悪意の攻略行為に引っかかりうるのです。偶発的な交通事故みたいなものです。これらに対する一番簡単な防御方法は、大事なデータ処理コンピュータとインターネット専用端末をはっきり区別し、インターネット端末には大事なデータ処理をさせないことや保存などには使わないことです。しかしながら、最近は、先ほど述べたソフトウエア更新のためのサーバサイト自身がクラックされたり、ウイルスが埋め込まれた例が多くあります。コンピュータウイルス対策・更新のためのサーバサイトがウイルスに汚染された被害報告が最近ありました。

もっと深刻な問題は、ネットワーク上で信用すべきPKIなどの認証機関そのものがアタックされ、脆弱性を露呈している場合です。PKIとは「Public Key Infrastructure」の略で、公開鍵暗号技術と電子署名を使って、

インターネット上で安全な通信ができるようにするための環境のことを言います。なりすましやデータの盗聴や改竄を防ぐための情報インフラの方式です。電子政府でいうと、GPKIが攻撃され悪意の攻略行為やウイルスを埋め込まれた場合、どのような対策がされているのでしょうか。最近見つかった例では、PKIなどの認証方式や基本ソフトウエアに致命的脆弱性があり、簡単に他人によって自分のセッションをハイジャックされることが報告されています。

例えば、あなたが電子商取引しようとショッピングサイトにSSL接続した場合を考えてください。ブラウザーや基本ソフトウエアの脆弱性のためにSSLのショッピングセッションがネットワーク上の他人に簡単に見られることになるのです。皆さんには、聞きなれない言葉でしょうが、セッションのハイジャックがインターネット上で現実として起こっています。セッションのハイジャックとはまったくの他人が、ネットワークを経由して、あたかもあなたのコンピュータ画面を目の前で見ているようなことができることです。大事なパスワードやファイルを覗いたり、変えたりできるのです。SSLとは、Secure Socket Layer の略で,暗号化された安全な通信を提供する方式ですが、最新のSSLでも万全ではありません。

一番困った例は、ユーザや管理者がまったく気がつかず、長い間データの漏洩を許していることです。システムを壊すことを目的とせず情報を盗み取るためのハッカーまたはクラッカーは企業の産業スパイとして働いているのです。このような場合は、コンピュータシステムやネットワークに危害をおよぼすことなく、長く静かにオペレーションしているのです。ハッカーやクラッカーはバックドアやトロージャンと呼ばれるソフトウエアサーバ(たかだか数十Kbytes)をターゲットのコンピュータに埋め込み、いつでも彼らの目的の作業を達成できるようにしているのです。

昔は、パスワードを破る方法が流行っていましたが、最近は、セキュリティホールを突いてシステムに侵入しシステムを乗っ取る方法や、なりすましの技術が発達し、守る側が後手にまわっているのが現状です。2001年の未来経営(夏号)に掲載された論文(セキュリティは喫緊の課題)に指摘しているとおり、日本政府のセキュリティ専門委員会に専門家がほとんどいな状況で、これらの問題を積極的に解決しようとしているとは到底考えられません、たいへん寂しいかぎりです。著者がODAなどで外国での講演の時に“あなたの国ではどのようなセキュリティ対策していますか”と聞かれると常に胸にぐさりときます。

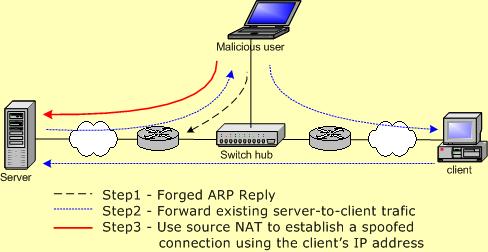

インターネットやネットワークを通して、コンピュータ同士が通信できるためには、データをやり取りするための情報のパケットを送ったり・受けたりします。コンピュータのネットワーク機器はIPアドレスを持っています。コンピュータはルーターやスイッチ・ハブを経由してつながっています。IPV4では32ビットのIPはニックネームみたいなものです。IPV6ではそのニックネームを大きくしようとしています(128ビットのIP)。ニックネームではなく、ネットワーク機器は製造メーカの本当の名前は、Mac (media access control)アドレス(48ビット)で識別されています。Macアドレスは24ビットの製造メーカーのOUI(organizationally unique identifier)と24ビットのユニークなインターフェース機器識別子で構築されています。

このIPを実際のMacアドレスに変換しているのがルーターやスイッチングハブです。IPのなりすましは、このIP−Macアドレス変換を意図的に攻撃してセッションハイジャックしているのです。スマート

IP spoofingとよばれている手法に対して、今のところ根本的な解決法はありません。

図2スマートIPspoofing

(出典:http://www.althes.fr/ressources/avis/smartspoofing.htm)

CERTによると、1995年から2002年までに8255のセキュリティホールが報告されています。(http://www.cert.org/stats/)。サイバーセキュリティ被害のCERT報告によると、2000年には21,715件、2001年には52,658件、2002年9月の時点で73359件です。

また、コンピュータウイルスは2002年の時点で6万種を超え(出典:http://www.cerias.purdue.edu/)、まさにインターネット上ではコンピュータウイルスが蔓延しています(図2)。CAIDA(Cooperative

Association for Internet Data Analysis)(http://www.caida.org/)の報告によると、2001年7月19日に広まったウイルスCodeRedは14時間で、なんと世界中の35万9千台以上のコンピュータに感染しました。

図3 コンピュータウイルスの現状 (出典:Purdue大学Spafford教授)

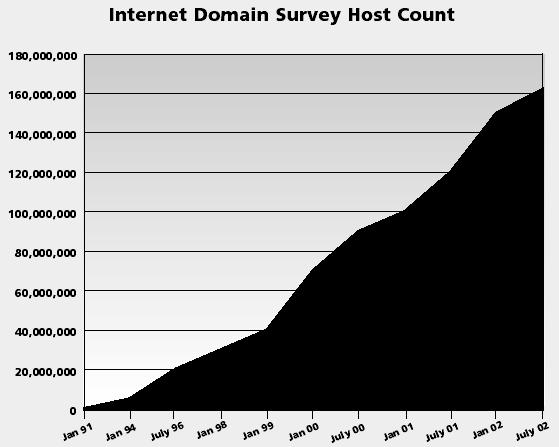

インターネット上のホストサーバ数は2002年7月の時点で160万台を超えています(図4)。2002年11月1日、EU最大のセキュリティ会議Compsec2002で、Europol(EU警察)の凶悪サイバー犯罪担当の責任者Hegel氏は、“Europolはサイバー犯罪で苦戦を強いられてきている”ことを正式に述べました。

(http://www.usatoday.com/tech/news/computersecurity/2002-11-01-europe-cybercrime_x.htm)

米国では、Bush大統領の重要インフラ防護委員会(critical infrastructure protection board)が出してきた、“The

national strategy to secure cyberspace”草稿によると、米国政府だけでは、セキュリティ問題は解決できない事をはっきりと初めて認めました。

(http://www.whitehouse.gov/pcipb/cyberstrategy-draft.html)

日本政府は、総務省をはじめとして、住基ネットは安全ですと言うだけで、まったく説得力がないと感じるのは著者だけでしょうか。

図4 世界のサーバホスト数

(出典:http://www.whitehouse.gov/pcipb/cyberstrategy-draft.html)

ほとんどのメール送信サーバはSMTP(simple mail transfer protocol)を使っています。SMTPでは、基本的に送信者の認証を行わないので、誰でもメールを送ることができます。迷惑メールはspamと呼ばれ、最良の策は、そのような迷惑メールを消去するだけです。そのような迷惑メール防止のため、pop

before smtp(メールを送る前にpop認証する)やsmtp

authなどいろいろあります。先ほど述べたように平文(ひらぶん)の認証はやめてほしいものです。また、SMTPでは他人になりすましてメール送信できるのです。これらはspoofed

mailと呼ばれ、誰でも簡単にできます。なりすましメールを撃退するには、高価なPKIなどの認証が必要になってきます。ところが、お金さえ払えば、自分でVeriSignなどの認証局でさえ立ち上げられるので、根本的解決方法は今のところありません。

格言:セキュリティの質は会社のブランド力につながる。

1.サイバー犯罪では、圧倒的に劣勢に立っているEUと米国。

2.日本では、サイバー犯罪は“他人の芝生の出来事”的なお気楽国家。

3.最新のIPなりすまし・メールなりすましなど、ハッカー・クラッカーが圧倒的に優位に立つ悪優正劣。

**政府関係機関の特別認可法人である情報処理情報振興事業協会(IPA)の定義によると、セキュリティ分野において通常、脆弱性とは、システム、ネットワーク、アプリケーション、または関連するプロトコルのセキュリティを損なうような、予定外の望まないイベントにつながる可能性がある弱点の存在、設計もしくは実装のエラーのことをいう。オペレーティングシステムの脆弱性である場合もあれば、アプリケーションシステムの脆弱性である可能性もある。またソフトウェアの脆弱性以外に、セキュリティ上の設定が不備である状態においても、脆弱性があるといわれることがある。俗に、セキュリティホール(security

hole)と呼ばれることもある。近年ソフトウェアの脆弱性について、広い語感を与える vulnerability を整理し、予定されたセキュリティ仕様を満たさないものを狭義の

vulnerability とし、仕様上のセキュリティの欠如を Exposure (露出)として区別する動きがある。このほかにも、広義には vulnerability

もしくは security hole と呼ばれながらも、ソフトウェア自体の問題ではない論点には、弱いパスワード等の本人認証の回避問題、設定ミスによる問題がある。

自分(会社)の身の守り方

個人の場合

安く済ますためには、open sourceの無料ソフトウエアを徹底的に利用することです。ただし、多くの手間がかかります。専門家の雑誌やインターネットを見ながら楽しくやることが必要です。お金で解決する方法としては、雑誌や専門家の推奨する定番ソフトウエアを導入することです。この場合、皆がやられれば、自分も同じようにやられると覚悟することです。ただし、バックアップをしっかり取っておけば救われるはずです。手間を惜しむとそれだけリスクが増えます。

会社の場合

会社の場合と個人では全く考え方が変わります。つまり、性悪説に基づいてすべてを進めていかなくてはいけません。米国の最新セキュリティ情報では、サイバー犯罪の多くは内部犯行であることが分ってきました。外に向けてやるセキュリティ対策は内部に対しても同じようにやる必要があります。先ず、セキュリティポリシーを構築する必要があります。セキュリティポリシーは、会社そのものの顔です。セキュリティポリシーは無形資産をどう守るかということです。ここで言う無形資産とは、会社の戦略情報、特許情報、新規開発技術情報、営業日誌、顧客情報、営業売り上げ情報、納品情報、在庫情報、人事情報、その他いろいろな無形資産情報があります。筆者が顧問している商社では、完全独立2重ネットワークにしています。一つのネットワークは全国の支店はすべてイントラネットにつながっていますが、インターネットには一切つながっていません。このネットワークは、フロッピーなどの周辺機器もいっさいつながせません。すなはち、勝手に新しいソフトウエアを自分のマシンにインストールすることは、許されていません。営業担当者はモバイルでもこのイントラネットにつなげることができるようになっています。ただし、営業担当者によって、限られたアクセスのみが可能です。もう一つのネットワークは、何でもありのインターネットです。勝手にイントラネットのマシンを外してインターネットで使うことは、許されません。

セキュリティには、国際標準ISO15408やISO17799などがありますが、あくまでも標準は標準であり、本稿で述べているセキュリティの安全を完璧に守るものでないことを理解ください。つまり、国際標準を満たすハードウエアとソフトウエアを導入すれば、セキュリティ問題は解決できるほど甘くはありません。しかしながら、これらの標準は会社のブランド力を高めることには間違いありません。ISO15408は米国発、ISO17799は英国発です。

ISO15408はCCV2.1(common

criteria for information technology security evaluation version2.1)の略で、米国が中心となってきた世界標準のひとつ (de

jure standard)です。セキュリティ商品(ハードウエアとソフトウエア)を今後開発・製造・販売する場合、商品などの品質評価の入札条件になってくることが期待されています。Microsoft

Windows 2000が2002年10月29日にISO15408の認定を受けたことは、今後、ソフトウエア産業にも大きく影響し、ようやくセキュリティの品質そのものがソフトウエア商品のなかで重要視されてきていることを意味します。問題は、ISO15408自身は発展途上にあるため、常に変化していくので、ISO15408認証獲得のための支援ソフトウエア(CC toolbox)があります。なんと、米国政府のNISTが無料で提供しています。

ISO17799は、BS7799 (British

standard for information security management, British Standard)をもとに作られた国際標準で、情報セキュリティの運用管理に関する標準です。米国では、1999年に作られたHIPPAガイドラインは医療分野でプライバシー保護のための重要な規格標準です。ISO17799は電子取引、モバイルコンピューティング、テレワーキング、アウトソーシングの分野で大事な標準になってきています。

格言:会社のセキュリティは性悪説で実行せよ。

1.ISO15408やISO17799はあくまでもブランド向上として。

2.セキュリティポリシーは会社の顔

日本発の新しいセキュリティ技術

データの漏洩を防ぐためには、新しい技術が必要です。今、脚光を浴びているのは、ベンチャー企業のサイエンスパークという会社で、OSに独立してドライバーレベルでセキュリティを守るドライバーウエアという日本発のソフトウエアを世界に提供しようとしています。誰が何をしているのか、アクセスコントロールを含めて、大事な無形資産を守るための資源運用管理・監視システムがドライバーウエアで構築可能なことが分っています。

(http://www.sciencepark.co.jp/products/product_16.html)

サーバやデータの内容改ざんを一切許さない2ヘッドハードディスクを提案している、スカラベというベンチャー企業もあります。電子政府では必要不可欠な機能である“外部からのデータの改ざんの完全防衛”はこのシステムで実現可能です。もちろん内部からは書き換え可能ですが。

おわりに格言:セキュリティ強化は会社の無形資産への転ばぬ先の杖

1.セキュリティ問題は明日に伸ばすな。